ein alter Bekannter, der Wurm Rontok.C ist mal wieder in deutschen Postfächern zu finden:

Der Wurm versteckt sich in einer E-Mail, die angeblich vor dem Gebrauch von Drogen warnt. Weitere Informationen dazu, könne man dem Anhang der E-Mail entnehmen. Nach einem Doppelklick auf die im Anhang befindliche Datei, erhält man jedoch keine Informationen über die Gefahr von Drogen, sondern der Wurm installiert such auf dem betreffenden System.

Hier sind ein paar Details zur E-Mail mit der Schadsoftware

- Betreff: Die Betreffzeile ist leer.

- Dateianhang: kangen.txt.exe

- E-Mail-Text: SAY NO TO DRUGS

- Dateigröße: 81.920 Bytes

- Betriebssysteme: betrifft alle Windows-Versionen

diese Dateien befinden sich nach der Installation auf dem System, wenn der Wurm ausgeführt wird

• %WINDIR%\ShellNew\ElnorB.exe

• %home%\Local Settings\Application Data\smss.exe

• %home%\Local Settings\Application Data\services.exe

Wer sich das Ding eingefangen hat, sollte dringend sein System bereinigen oder den Apparat gleich bei uns in der Carantäne-Station einliefern.

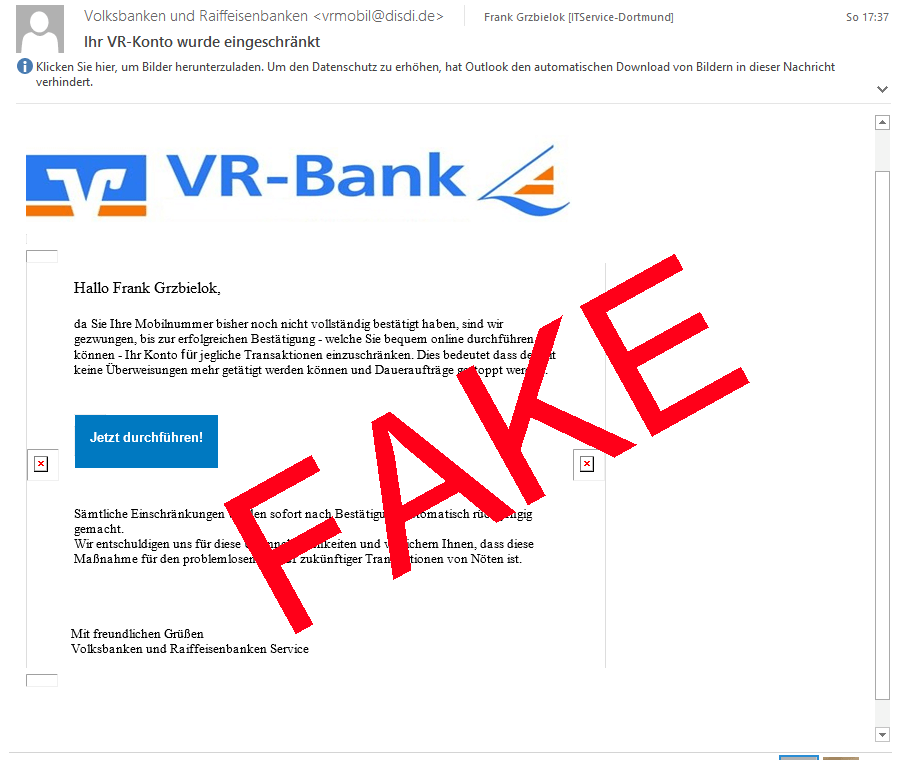

Auch per E-Mail kommt Trojaner Badware und will über einen gefälschten Windows-Patch in Ihr System eindringen

Der Trojaner Badware versucht den Anwender zu überreden, das ein wichtiges Windows-Update vorliegt und unbedingt zu installieren sei.

Die E-Mail ist angeblich von Microsoft und enthält ein kritisches Sicherheits-Update, was natürlich gelogen ist, denn Microsoft benachrichtigt einfache Kunden eh nicht über wichtige Updates. Das ist nur denen vorbehalten, die diesen Dienst, als ABO oder wie wir als Partner angemeldet hat. – Und das ist ja bei den meisten Anwnedern wohl eher nicht der Fall.:

Wer dem Link in der E-Mail folgt, erhält kein wichtiges Windows-Update, sondern einen gefährlichen Trojaner untergeschoben.

hier ein paar Details zur E-Mail mit der Schadsoftware

- Betreff: „Critical Microsoft Update“.

- E-Mail-Text: „You are receiving a critical update from Microsoft…”

- Betroffene Betriebssysteme: Alle Windows-Versionen

Infektion auf dem System:

• %SYSDIR%\recovery.exe • %SYSDIR%\kkk.exe – %SYSDIR%\RansomWar.txt

Der folgende Registryschlüssel wird hinzugefügt um den Prozess nach einem Neustart des Systems erneut zu starten.

– [HKCU\Software\Microsoft\Windows NT\CurrentVersion\Windows\ run = %SYSDIR%\recovery.exe

Also wer dieses falsche Patch bereits herunter geladen hat, für den ist es nun höchste Zeit die Anlage in unsere Carantäne-Station zu bringen.

eine SPAM und Viren-freien Abend wünscht euch der

PC-Doktor

(alle Hinweise natürlich ohne Garantie auf Vollständigkeit)