Der neue Erpresser Trojaner der mit dem Namen WannaCry in der Nacht vom 10 auf den 11 Mai, durch seinen weltweiten Angriff für viel Aufsehen erregt hat, zeigt jetzt eine neue und wesentlich gefährliche Form von Verbreitungsmethoden.

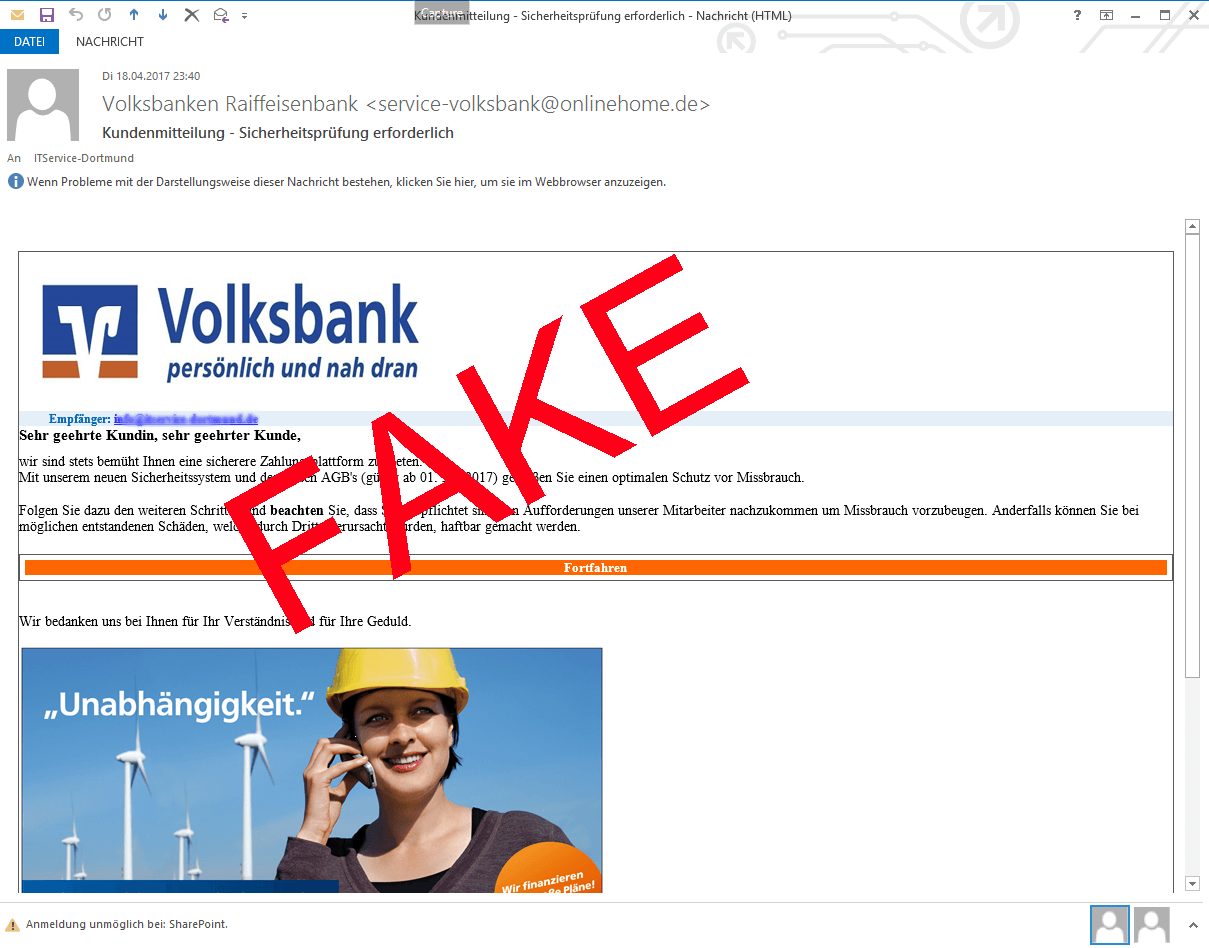

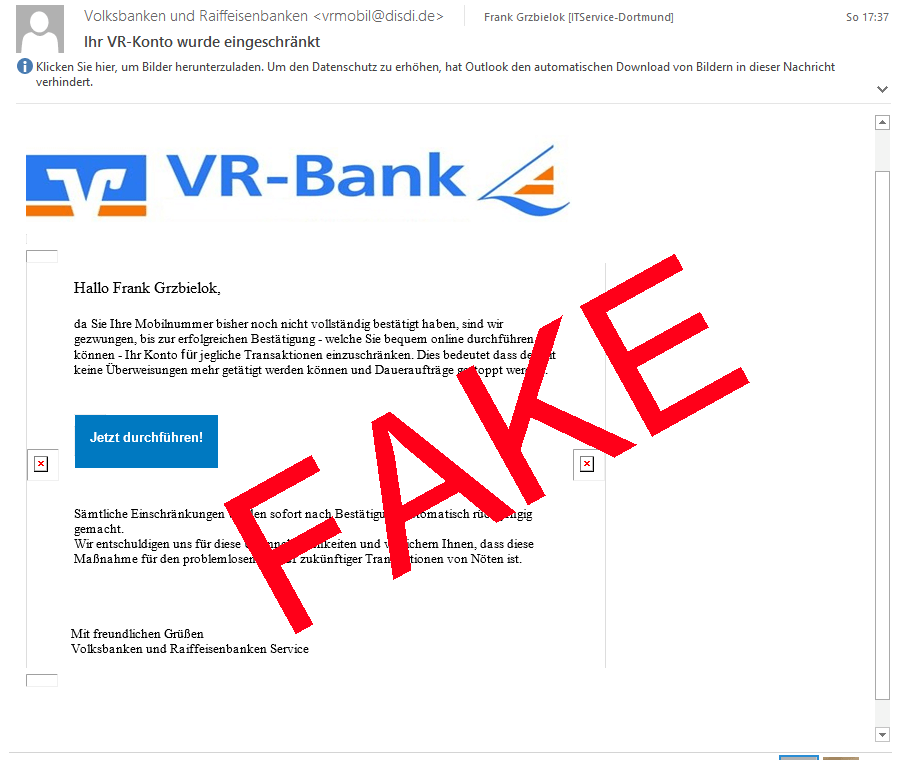

Bislang war es noch notwendig, dass der Benutzer den Schadcode in irgend einer Form selbst ausführt, indem er z.B. einen Link in einer Mail oder einen Link auf einer manipulierten Webseite anklickt und dadurch die Ransomware startet. Das ist mit der neuen Variante von Wanna Cry nun etwas anders. Jetzt reicht es schon, wenn irgendein Benutzer im gleichen Netzwerk den Schadcode ausgeführt hat um das ganze Netzwerk der Firma zu korrumpieren und einen imensen Schaden anzurichten.

Das beste Beispiel, ist der Vorfall bei der Deutschen Bahn, der ja für einen großen Medienrummel gesorgt hat.

Bei der DB wurde wohl auch nur ein einzelner oder zumindest nur einige wenige Rechner im ersten Schritt, mit dem Trojaner infiziert und das höchstwahrscheinlich auf mittels einer simplen Phishing–Mail. Der Erpresser-Trojaner WannaCry nutzt eine Sicherheitslücke im SMB von Windows aus und hat sich in windeseile im gesamten Netz der Deuteschen Bahn verbreitet und dort seine eigentliche Aufgabe – das Verschlüsseln der Daten – fortgeführt und im gleichen Zuge versucht sich weiter zu verbreiten.

neue Fähigkeiten – neue Sorgen

Über diese neuartige Fähigkeit – das sich der Virus einfach so im Netzwerk alleine weiter verbreitet, sollten wir uns wirkliche Sorgen machen. Das bedeutet, dass nur ein einzelner Computer im Firmennetzwerk mit dem Wanna Cry Virus befallen sein muss und innerhalb kürzester Zeit das gesamte Netzwerk befallen sein könnte. Die Macher von WannaCry setzen dabei gezielzt auf eine eine Sicherheitslücke im Übertrageungsprotokoll SMB aus, die auf vielen älteren und auch modernen Windows Computers noch zu finden ist.

Insbesondere Windows XP und Server 2003 sind von der Cyberattake besonders betroffen, da Sie schon seit Jahren nicht mehr von Microsoft upgedatet werden und somit neu erkannte Sicherheitslücken auch nicht mehr geschlossen werden.

Bei den modernen Betriebssystemen Windows 7, 8, 10 und Windows Server 2008, 2011, 2012 und 2016, hat Microsoft die Sicherheitslücke schon länger geschlossen. Da für XP und Server 2003 der Support bereits seit Jahrfen eingestellt worden ist und es halt eben auch nicht mehr weiter entwickelt, gibt auch keine Sicherheits-Patches oder Updates mehr.

Update 05-2017

Microsoft hat die Gefahr offensichtlich unterschätzt und scheint sehr ersaunt darüber zu sein, wie viele XP und Server 2003 Computer noch immer in Betrieb sind und hat nun ausnahmsweise auch für die veralteten Systeme Windows XP und Windows Server 2003 ein Sicherheitspatch bereit gestellt um die SMB Sicherheitslücke zu schließen.

Die SMB Sicherheitslücke ist schon etwas länger bekannt und wurde bereits vor einigen Monaten von Hackern im Netz veröffentlicht. Da der Verkauf der Sicherheitslücke sich als unrealistisch gezeigt hatte, stellten Sie den Leak einfach so ins Netz. Obwohl die CIA die SMB-Sicherheitslücke eigentlich für Ihre eigenen Überwachungsmethoden ausnutzte, hat Microsoft hinsichtlich der drohenden Gefahr, die Sicherheitslücke bereits im März mit einem Patch in den automatischen Updates, für die aktuellen Windows Systeme geschlossen. Bis dahn allerdings nur für die aktuellen Windows-Systeme wie Server 2008, 2012 und 2016, sowie für Win 7, 8,1 und für Windows 10.

Da aber noch mindestens 7 % aller Computersysteme weltweit immer noch auf Windows XP laufen, konnte sich der WannaCry Virus innerhalb der ersten zwei Tage in mehr als 150 Ländern verbreiten und einen scweren Schaden anrichten. Angesichts der immens Bedrohungslage, hat Microsoft bereits reagiert und sogar für das alte Windows XP und Server 2003 ein Critical Patch bereitgestellt. Scheinbar hat man auch in Redmont unterschätzt, wie viele User den Umstieg auf ein neues Windows System bislang verweigert haben.

Um den Schaden einzugrenzen hat Microsoft sich entschlossen, diesen Patch noch mal schnell zu schließen und ein Patch für die alten nicht mehr unterstützten Systeme anzubieten. Das ist natürlich nicht ganz uneigennützig und bestimmt kein Gefallen an die alte XP-Gemeinde, sondern vielmehr ein Selbstschutz.

Man kann davon auszugehen, das die Entwickler dieses Virus nicht einfach aufhören werden weil Sie jetzt satt sind und viel Ruhm erreicht haben, sondern fleißig an der Weiterentwicklung Ihrer Schadsoftware arbeiten werden und damit die Sicherheit der aktuelle Systeme auch weiterhin gefährden werden.

Glück im Unglück?

Nur durch einen Zufall wurde die rasante Verbreitung erst einmal aufgehalten bzw. deutlich verlangsamt. Ein forensischer Wissenschaftler hatte den Schadcode analysiert und eine Anfrage auf eine nicht registrierte URL/Domäne gefunden. Um mehr Informationen zum Verhalten des WannaCry Virus zu erhalten, hat er diese Domäne einfach mal registriert und damit den sogenannten Notausschalter für die Verbreitung des Virus gefunden. Eher zufällig ist die Verbreitung erst einmal gestoppt dadurch gestoppt worden. Aber die Experten sind sich sicher und warnen schon jetzt davor, das das erst der Anfang war und die Hacker daraus lernen werden und den Code kurzer Hand einfach umschreiben werden und Ihre eigenen Sicherheitslücke schnell schließen werden.

Obwohl mittlerweile die großen Antivus-Provider schon reagiert haben und Ihre Signaturen entsprechend angepasst um den WannaCry Virus schneller zu erkennen und eine massenhafte Verbreitung zu verhindern, ist die Gefahr noch lange nicht gebannt. McAfee, Symantec und TrendMicro berichten zwar auf Ihren Webseiten voller Stolz, dass Ihre geschützten Netzwerke sich bereits mit dem Virus auskennen und eliminieren können.

Erst der Anfang?

Allerdings funktioniert der Schutz nur so gut, wie der Benutzer der vor dem Gerät selbst sitzt. Denn wenn der Benutzer den Schadcode trotz eindringlicher Warnungen trotzdem ausführt, kann sein Computer trotz aktuellem Virenschutz, befallen und damit auch verschlüsselt werden. Allerdings wird zumindest die automatische Verbreitung durch die Sicherheitssysteme verhindert.

Update 28-06-2017

Jetzt hat es sich gezeigt, dass der WCR Angriff nur ein erster Versuch war, den bereits am 28.06. rollt schon die nächste Erpresserwelle durch die Medien. Diesmal ist ein alter Bekannter der “PETYA-Virus” ist zurück. Diesmal aber mit veränderten Code und teilweisen Muster die sich auch im WannaCry Trojaner wiederfinden.

Diesmal hat es Europa auch hart getroffen. Trend Micro hat den Trojaner bereits als “RANSOM_PE-TYA.SMA” erkannt und bestätigt das er sowohl den EternalBlue-Exploit, wie WCR auch und das PsExec-Tool als Infektionsvektor verwenden.

Microsoft hat die Sicherheitslücke bereits mit dem Patch MS14-010 geschlossen, außerdem sollte man den TCP-Port 445 unbedingt sperren und mit eingeschränkten Gruppen ohne administrative Rechte, arbeiten

Die Ransomware nutzt für das Eindringen in das System, das PSExec-Tool von Microsft, welches als offizielles MS Werkzeug dazu dient Prozesse auf remote Systemen auszuführen. Außerdem nutzt Petya den EternalBlue-Exploit, der bereits in WannaCry-Angriffen eingesetzt wurde und der eine Schwachstelle in Server Message Block (SMB) v1 ausnutzt. Sobald die Schadsoftware im System ist, setzt diese Petya-Variante auf den rundll32.exe-Prozess, um sich selbst auszuführen. Die tatsächliche Verschlüsselung wird dann von einer Datei perfc.dat durchgeführt, die im Windows-Verzeichnis vorhanden ist.

Links zum Thema

wie funktioniert Locky eigentlich und wie schütze ich mich

Bildquellen

- petya digitale Geselnahme: Frank

- email-mit-locky-virus: Frank